一、先關閉不需要的端口

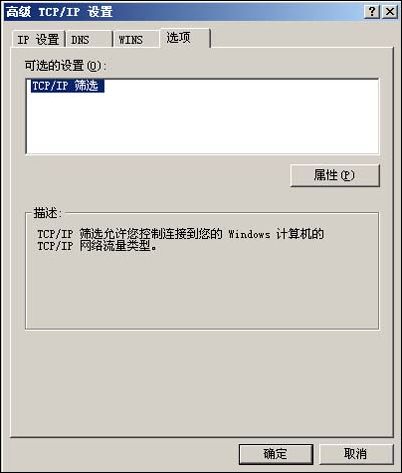

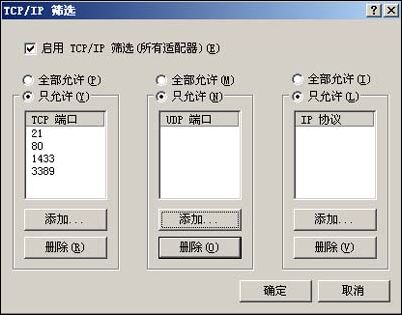

我比較小心,先關了端口。只開了3389、21、80、1433,有些人一直說什么默認的3389不安全,對此我不否認,但是利用的途徑也只能一個一個的窮舉爆破,你把帳號改了密碼設置為十五六位,我估計他要破上好幾年,哈哈!辦法:本地連接–屬性–Internet協議(TCP/IP)–高級–選項–TCP/IP篩選–屬性–把勾打上,然后添加你需要的端口即可。PS一句:設置完端口需要重新啟動!

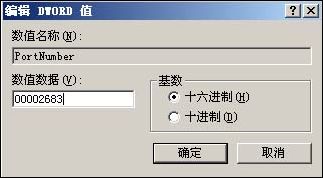

當然大家也可以更改遠程連接端口方法:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE \ SYSTEM\ Current ControlSet \ Control \ Terminal Server\WinStations\RDP-Tcp]

“PortNumber”=dword:00002683

保存為.REG文件雙擊即可!更改為9859,當然大家也可以換別的端口,直接打開以上注冊表的地址,把值改為十進制的輸入你想要的端口即可!重啟生效!

還有一點,在2003系統里,用TCP/IP篩選里的端口過濾功能,使用FTP服務器的時候,只開放21端口,在進行FTP傳輸的時候,FTP 特有的Port模式和Passive模式,在進行數據傳輸的時候,需要動態的打開高端口,所以在使用TCP/IP過濾的情況下,經常會出現連接上后無法列出目錄和數據傳輸的問題。所以在2003系統上增加的Windows連接防火墻能很好的解決這個問題,不推薦使用網卡的TCP/IP過濾功能。

做FTP下載的用戶看仔細,如果要關閉不必要的端口,在\system32\drivers\etc\services中有列表,記事本就可以打開的。如果懶的話,最簡單的方法是啟用WIN2003的自身帶的網絡防火墻,并進行端口的改變。功能還可以!

Internet 連接防火墻可以有效地攔截對Windows 2003服務器的非法入侵,防止非法遠程主機對服務器的掃描,提高Windows 2003服務器的安全性。同時,也可以有效攔截利用操作系統漏洞進行端口攻擊的病毒,如沖擊波等蠕蟲病毒。如果在用Windows 2003構造的虛擬路由器上啟用此防火墻功能,能夠對整個內部網絡起到很好的保護作用。

?

#p#副標題#e#

?

二.關閉不需要的服務 打開相應的審核策略我關閉了以下的服務

Computer Browser 維護網絡上計算機的最新列表以及提供這個列表

Task scheduler 允許程序在指定時間運行

Messenger 傳輸客戶端和服務器之間的 NET SEND 和 警報器服務消息

Distributed File System: 局域網管理共享文件,不需要禁用

Distributed linktracking client:用于局域網更新連接信息,不需要禁用

Error reporting service:禁止發送錯誤報告

Microsoft Serch:提供快速的單詞搜索,不需要可禁用

NTLMSecuritysupportprovide:telnet服務和Microsoft Serch用的,不需要禁用

PrintSpooler:如果沒有打印機可禁用

Remote Registry:禁止遠程修改注冊表

Remote Desktop Help Session Manager:禁止遠程協助

Workstation關閉的話遠程NET命令列不出用戶組

把不必要的服務都禁止掉,盡管這些不一定能被攻擊者利用得上,但是按照安全規則和標準上來說,多余的東西就沒必要開啟,減少一份隱患。

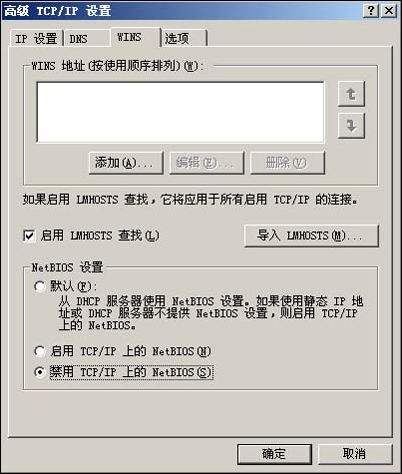

在”網絡連接”里,把不需要的協議和服務都刪掉,這里只安裝了基本的Internet協議(TCP/IP),由于要控制帶寬流量服務,額外安裝了Qos數據包計劃程序。在高級tcp/ip設置里–“NetBIOS”設置”禁用tcp/IP上的NetBIOS(S)”。在高級選項里,使用”Internet連接防火墻”,這是windows 2003 自帶的防火墻,在2000系統里沒有的功能,雖然沒什么功能,但可以屏蔽端口,這樣已經基本達到了一個IPSec的功能。

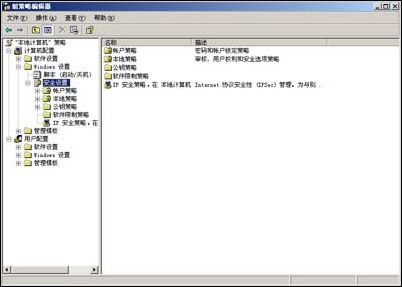

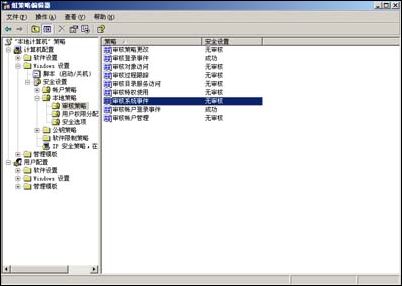

在運行中輸入gpedit.msc回車,打開組策略編輯器,選擇計算機配置-Windows設置-安全設置-審核策略在創建審核項目時需要注意的是如果審核的項目太多,生成的事件也就越多,那么要想發現嚴重的事件也越難當然如果審核的太少也會影響你發現嚴重的事件,你需要根據情況在這二者之間做出選擇。

?

推薦的要審核的項目是:

登錄事件

賬戶登錄事件

系統事件

策略更改

對象訪問

目錄服務訪問

特權使用

?

三、關閉默認共享的空連接

地球人都知道,我就不多說了!

?

#p#副標題#e#

?

四、磁盤權限設置C盤只給administrators和system權限,其他的權限不給,其他的盤也可以這樣設置,這里給的system權限也不一定需要給,只是由于某些第三方應用程序是以服務形式啟動的,需要加上這個用戶,否則造成啟動不了。

Windows目錄要加上給users的默認權限,否則ASP和ASPX等應用程序就無法運行。以前有朋友單獨設置Instsrv和temp等目錄權限,其實沒有這個必要的。

?

另外在c:/Documents and Settings/這里相當重要,后面的目錄里的權限根本不會繼承從前的設置,如果僅僅只是設置了C盤給administrators權限,而在All Users/Application Data目錄下會 出現everyone用戶有完全控制權限,這樣入侵這可以跳轉到這個目錄,寫入腳本或只文件,再結合其他漏洞來提升權限;譬如利用serv-u的本地溢出提升權限,或系統遺漏有補丁,數據庫的弱點,甚至社會工程學等等N多方法,從前不是有牛人發颮說:”只要給我一個webshell,我就能拿到system”,這也的確是有可能的。在用做web/ftp服務器的系統里,建議是將這些目錄都設置的鎖死。其他每個盤的目錄都按照這樣設置,每個盤都只給adinistrators權限。

另外,還將:

net.exe NET命令

cmd.exe? CMD 懂電腦的都知道咯~

tftp.exe

netstat.exe

regedit.exe? 注冊表啦 大家都知道

at.exe

attrib.exe

cacls.exe? ACL用戶組權限設置,此命令可以在NTFS下設置任何文件夾的任何權限!偶入侵的時候沒少用這個….(:

format.exe? 不說了,大家都知道是做嘛的

大家都知道ASP木馬吧,有個CMD運行這個的,這些如果都可以在CMD下運行..55,,估計別的沒啥,format下估計就哭料~~~(:這些文件都設置只允許administrator訪問。

五、防火墻、殺毒軟件的安裝

關于這個東西的安裝其實我也說不來,反正安裝什么的都有,建議使用卡巴,賣咖啡。用系統自帶的防火墻,這個我不專業,不說了!大家湊合!

六、SQL2000 SERV-U FTP安全設置

SQL安全方面

1、System Administrators 角色最好不要超過兩個

2、如果是在本機最好將身份驗證配置為Win登陸

3、不要使用Sa賬戶,為其配置一個超級復雜的密碼

4、刪除以下的擴展存儲過程格式為:

use master

sp_dropextendedproc ‘擴展存儲過程名’

xp_cmdshell:是進入操作系統的最佳捷徑,刪除

訪問注冊表的存儲過程,刪除

Xp_regaddmultistringXp_regdeletekeyXp_regdeletevalueXp_regenumvalues

Xp_regread Xp_regwrite Xp_regremovemultistring

OLE自動存儲過程,不需要,刪除

Sp_OACreate Sp_OADestroySp_OAGetErrorInfoSp_OAGetProperty

Sp_OAMethodSp_OASetPropertySp_OAStop

5、隱藏 SQL Server、更改默認的1433端口。

右擊實例選屬性-常規-網絡配置中選擇TCP/IP協議的屬性,選擇隱藏 SQL Server 實例,并改原默認的1433端口。

serv-u的幾點常規安全需要設置下:

選中”Block “FTP_bounce”attack and FXP”。什么是FXP呢?通常,當使用FTP協議進行文件傳輸時,客戶端首先向FTP服務器發出一個”PORT”命令,該命令中包含此用戶的IP地址和將被用來進行數據傳輸的端口號,服務器收到后,利用命令所提供的用戶地址信息建立與用戶的連接。大多數情況下,上述過程不會出現任何問題,但當客戶端是一名惡意用戶時,可能會通過在PORT命令中加入特定的地址信息,使FTP服務器與其它非客戶端的機器建立連接。雖然這名惡意用戶可能本身無權直接訪問某一特定機器,但是如果FTP服務器有權訪問該機器的話,那么惡意用戶就可以通過FTP服務器作為中介,仍然能夠最終實現與目標服務器的連接。這就是FXP,也稱跨服務器攻擊。選中后就可以防止發生此種情況。

七、IIS安全設置

IIS的安全:

1、不使用默認的Web站點,如果使用也要將IIS目錄與系統磁盤分開。

2、刪除IIS默認創建的Inetpub目錄(在安裝系統的盤上)。

3、刪除系統盤下的虛擬目錄,如:_vti_bin、IISSamples、Scripts、IIShelp、IISAdmin、IIShelp、MSADC。

4、刪除不必要的IIS擴展名映射。

右鍵單擊“默認Web站點→屬性→主目錄→配置”,打開應用程序窗口,去掉不必要的應用程序映射。主要為.shtml、.shtm、 .stm。

5、更改IIS日志的路徑

右鍵單擊“默認Web站點→屬性-網站-在啟用日志記錄下點擊屬性

6、如果使用的是2000可以使用iislockdown來保護IIS,在2003運行的IE6.0的版本不需要。

八、其它

1、系統升級、打操作系統補丁,尤其是IIS 6.0補丁、SQL SP3a補丁,甚至IE 6.0補丁也要打。同時及時跟蹤最新漏洞補丁;

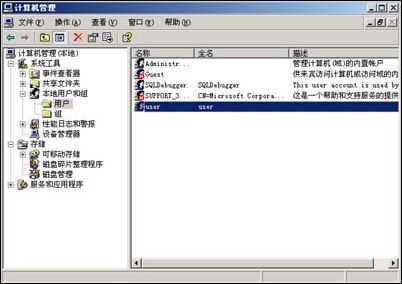

2、停掉Guest 帳號、并給guest 加一個異常復雜的密碼,把Administrator改名或偽裝!

?

#p#副標題#e#

?

3、隱藏重要文件/目錄可以修改注冊表實現完全隱藏:“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ Current-Version\Explorer\Advanced\Folder\Hi-dden\SHOWALL”,鼠標右擊 “CheckedValue”,選擇修改,把數值由1改為0。

4、啟動系統自帶的Internet連接防火墻,在設置服務選項中勾選Web服務器。

5、防止SYN洪水攻擊。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名為SynAttackProtect,值為2

6. 禁止響應ICMP路由通告報文

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet\ Services\Tcpip\Parameters\Interfaces\interface

新建DWORD值,名為PerformRouterDiscovery 值為0。

7. 防止ICMP重定向報文的攻擊

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

將EnableICMPRedirects 值設為0

8. 不支持IGMP協議

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名為IGMPLevel 值為0。

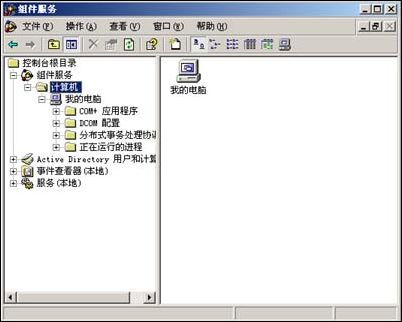

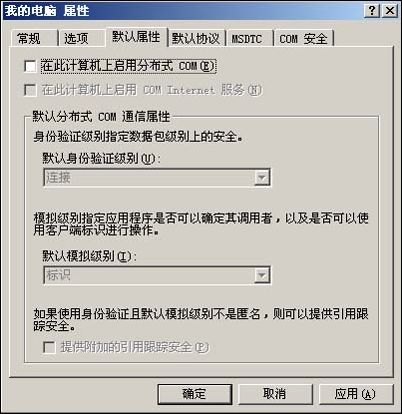

9、禁用DCOM:

運行中輸入Dcomcnfg.exe。回車,單擊“控制臺根節點”下的“組件服務”。 打開“計算機”子文件夾。

對于本地計算機,請以右鍵單擊“我的電腦”,然后選擇“屬性”。選擇“默認屬性”選項卡。

清除“在這臺計算機上啟用分布式 COM”復選框。

?

最后,建議安全以上步驟做的朋友們,每做一步先進行一下測試,省的無可挽回,畢竟Microsoft會出一些非常規性的問題的咯!